2025-09-24

网络攻击从不是随机爆发,而是按部就班的 “精密操作”。网安公司 2024 年 12 月披露的案例显示,LockBit 勒索软件一分钟可感染 25000 个文件,但若能识破其攻击流程,就能在 5 分钟内阻断威胁。

下面拆解攻击者的通用套路。

攻击者先通过公开信息搜集目标漏洞,比如查企业官网的软件版本、员工社交媒体动态,甚至用扫描工具探测网络弱点,就像小偷提前踩点。

2024 年 6 月,工信部 CSTIS 平台监测发现,CatDDoS 黑客团伙正是通过扫描 Apache、思科等厂商设备的公开漏洞,锁定了科研机构和公共管理部门等目标。

企业要隐藏公开信息中的软件版本,个人别在社交平台暴露工作细节。

用 “武器化” 的载体突破防线,常见手段是钓鱼邮件、恶意链接,或是利用设备漏洞强行闯入。

2024 年底,海域云在客户侧发现的 LockBit 攻击中,攻击者就是用 “钓鱼邮件” 诱骗员工点击,让电脑被远程控制并下载扫描工具,轻松突破边界防御。

陌生邮件附件不打开,设备及时升级补丁(如工信部提醒的腾达、TP-Link 设备漏洞修复)。

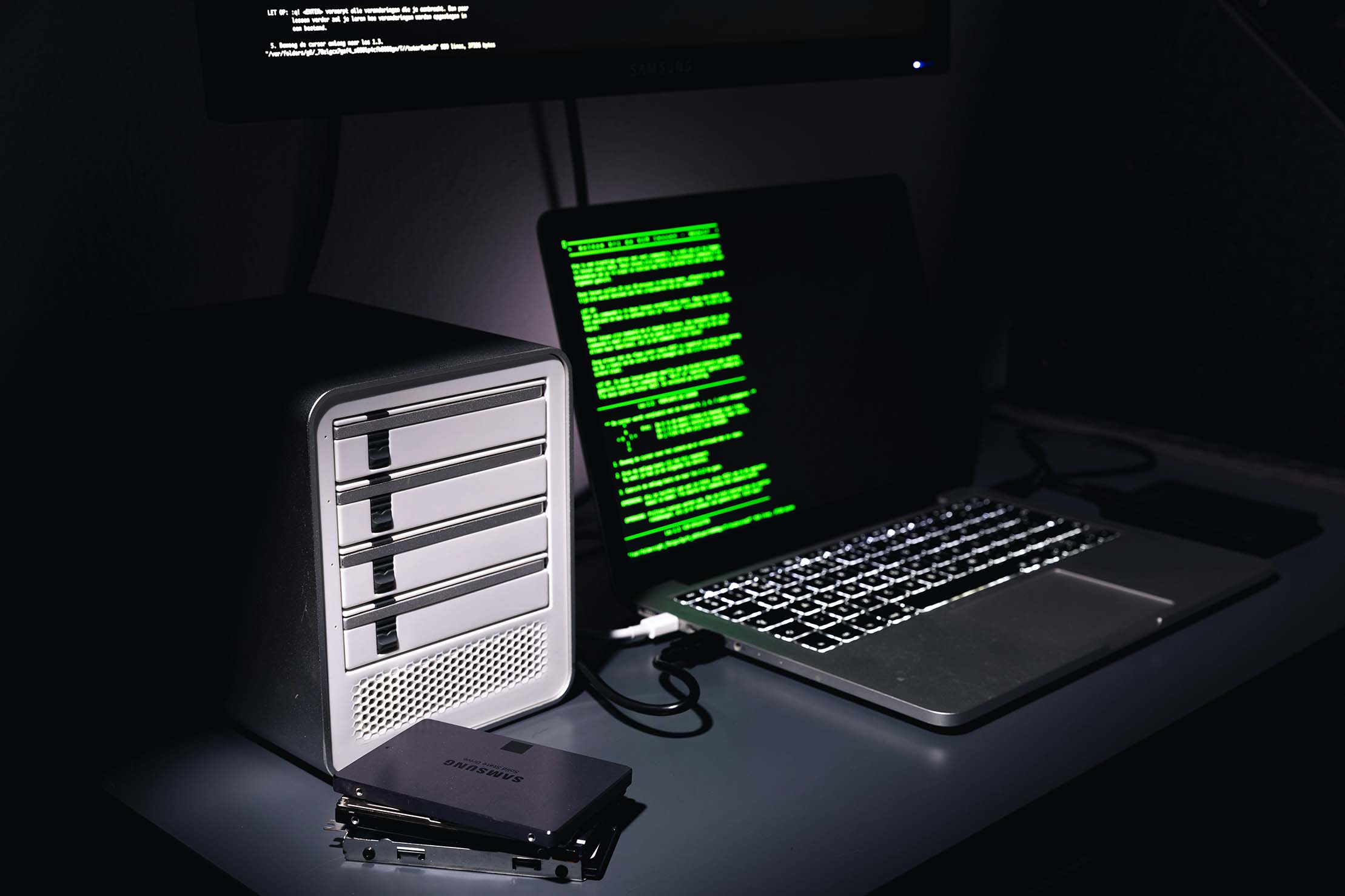

在目标系统安装恶意程序,建立远程控制通道(C2 服务器),还会横向渗透其他设备,扩大控制范围。

LockBit 攻击者在控制首台电脑后,用扫描工具找到服务器的 WEB 漏洞,通过漏洞上传恶意程序,悄无声息掌控了核心服务器,整个过程触发了多重安全设备告警却常被忽视。

企业需部署流量监测设备,个人要给电脑装正规安全软件。

根据目标行动:偷数据、加密文件勒索,或发起 DDoS 攻击瘫痪系统,这是攻击的最终目的。

CatDDoS 团伙控制大量设备后,发起 DDoS 攻击,导致云服务提供商和科研机构系统瘫痪;而 LockBit 则会直接加密服务器文件,逼迫企业交赎金。

重要数据定期备份,企业要配备 DDoS 防护系统。点击查看DDoS 防护详情>>

删除操作日志、隐藏恶意程序,甚至留下 “后门”,方便下次入侵,就像作案后清理痕迹。

企业需开启日志留存功能,定期做安全审计,及时发现异常痕迹。

网络攻击的 5 个阶段环环相扣,但只要在 “侦察” 阶段做好信息防护,“突破” 阶段守住入口,就能大幅降低风险。记住:攻击者的流程越精密,暴露的痕迹越多,提前防范永远比事后补救更有效。